La infraestructura de clave pública (PKI) es un sistema de emisión, almacenamiento y verificación de certificados digitales y gestión de claves públicas. PKI es la base de la comunicación segura a través de Internet y prevalece tanto entre las interacciones de persona a persona como entre las comunicaciones de máquina a máquina..

PKI es un excelente elemento de disuasión de seguridad de primera línea contra diversas formas de piratería, incluidas suplantación de identidad y ataques man-in-the-middle pero desarrollos recientes como Intercambio de SIM – que penetran 2FA – han dado lugar a graves violaciones de datos. Un factor importante que contribuye a la capacidad de los piratas informáticos para realizar ataques que imitan o eluden la emisión de certificados digitales es la naturaleza centralizada de la estructura PKI tradicional..

Los sistemas PKI tradicionales se basan en las Autoridades de certificación (CA) para procesar el registro y la emisión de certificados digitales, generalmente mediante encriptación asimétrica (clave pública). Sin embargo, las CA están sujetas a la replicación de certificados no autorizada como se ve con Symantec, una CA popular. asunto con certificados de autenticación de Google y la posterior revocación de Google de cualquier certificado de Symantec.

Además, los ataques de phishing, con la ayuda de SEO negro y publicidad maliciosa, pueden recopilar detalles de 2FA del usuario cuando se depende de SSL / TSL es susceptible a certificados no autofirmados obtenido a través de servicios como LetsEncrypt. Los usuarios normalmente no notan las sutiles diferencias en si el certificado que se muestra está completamente verificado o no. El secuestro de DNS también puede llevar a que los piratas informáticos creen nuevos certificados SSL / TLS para sitios falsos (a través de la dirección IP) utilizando una CA que hace referencia a una entrada de DNS para demostrar la propiedad.

Los ataques basados en jugar con la infraestructura PKI generalmente se basan en la manipulación de la naturaleza centralizada de las CA. REMME, la plataforma de gestión de acceso de nivel empresarial, está utilizando una cadena de bloques pública (REMChain) y X.509 Certificados digitales autofirmados para mejorar la autenticación y la titulización del acceso de los usuarios. Con la seguridad de los intercambios de criptomonedas en un nivel superior, el análisis de REMChain y su consenso para el almacenamiento seguro, la emisión y la validación de certificados digitales proporciona una excelente información sobre cómo aprovechar las cadenas de bloques para mejorar la seguridad y la autenticación del usuario..

Contents

Cómo funciona el protocolo

RECUERDA utiliza una cadena de bloques pública como reemplazo de la CA dentro de una infraestructura PKI distribuida, lo que descentraliza críticamente el ecosistema que impulsa la autenticación de certificados digitales. REMChain es fuente abierta y basado en Diente de sierra de HyperledgerImplementación de blockchain.

La PKI distribuida de REMME (dPKI) está diseñada para reducir los puntos centrales de falla, con el papel de CA desempeñado por la cadena de bloques y mantenido con precisión a través de un consenso de prueba de servicio patentado realizado por Masternodes en la red. REMChain funciona como la capa de almacenamiento distribuido para el estado de los certificados (válido o revocado), hash, clave pública y fecha de vencimiento..

Antes de sumergirse en el consenso, es esencial evaluar el flujo general de emisión, almacenamiento y autenticación de certificados digitales..

Emisión de certificados

- Se genera un certificado digital en un nodo de luz REMChain (dispositivo de usuario).

- El usuario envía una solicitud a REMChain para almacenar la clave pública del certificado digital en la cadena de bloques..

- Los Masternodes pasan por el proceso de consenso de Prueba de servicio y el certificado se firma, se integra con la clave privada del certificado y se devuelve al dispositivo del usuario..

- El estado del certificado, el hash, la clave pública y la fecha de vencimiento se almacenan en cadena.

Verificación de certificado

- El propietario del certificado envía una parte pública del certificado a REMChain Masternodes para una solicitud de acceso.

- Los masternodes hacen referencia a la validez (estado) del certificado digital en REMChain junto con su fecha de vencimiento.

- El servidor otorga acceso al certificado al usuario si la autenticación es válida.

Revocación de certificado (es decir, dispositivo robado)

- El propietario del certificado envía una parte pública del certificado a REMChain Masternodes solicitando la revocación del certificado.

- El usuario firma la transacción con una clave correspondiente al certificado que acredita la propiedad.

- Masternodes hace referencia a la validez del certificado en REMChain

- Masternodes cambia el estado del certificado a revocado / inválido si tiene éxito.

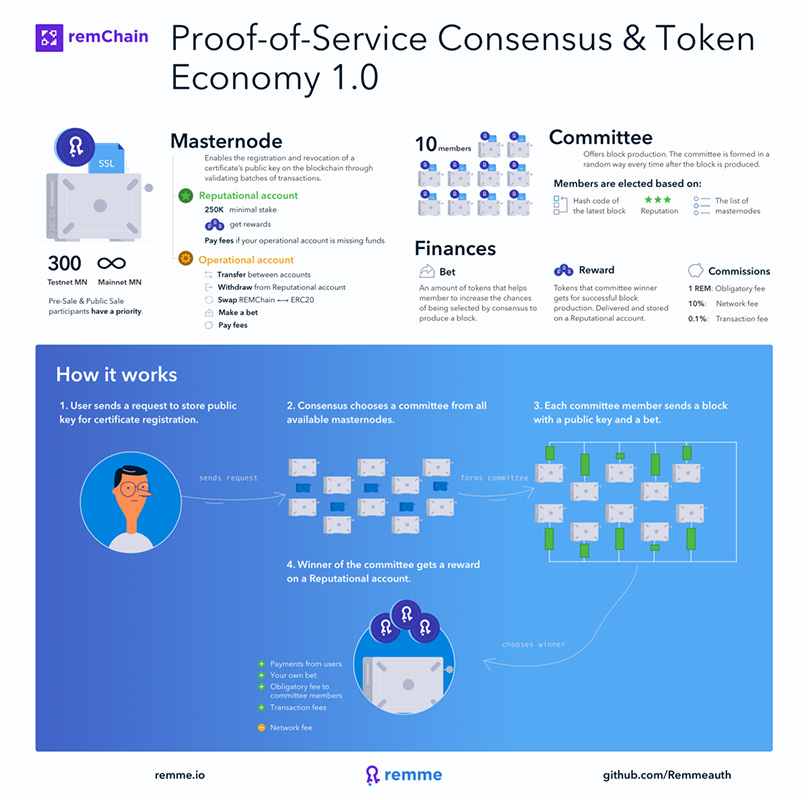

Los Masternodes realizan la autenticación adecuada y la referenciación de certificados en REMChain como parte de la capa de consenso en la red. Llamado prueba de servicio, el consenso de REMChain es un híbrido de prueba de participación e incentivos de reputación entre los Masternodes y los “comités”.

Los masternodes controlan eficazmente la verificación y revocación de certificados digitales en REMChain. Se necesitan estructuras de diseño e incentivos específicos para garantizar que los Masternodes lleguen a un acuerdo sobre el estado de REMChain sin que ciertos Masternodes ganen influencia indebida en el sistema..

REMChain se acerca a esto con una generación de algoritmos pseudoaleatorios de los cuales Masternodes participan en cada ronda de consenso (es decir, cuando firman cada bloque). Los participantes en una ronda de consenso son un grupo de Masternodes seleccionado pseudoaleatoriamente conocido como comité. Cada comité consta de 10 Masternodes que tienen una mayor probabilidad de unirse a un comité para cada ronda (y posteriormente obtener una parte de la recompensa del bloque) a través de un mecanismo de apuesta y reputación..

Primero, los Masternodes solo pueden calificar para unirse a un comité si son un Masternode activo, lo que requiere un depósito de 250K tokens REMChain en su cuenta de Reputación. Los masternodes también tienen una cuenta operativa de la que pueden retirar tokens y realizar intercambios atómicos con tokens ERC-20, pero 250K tokens deben permanecer en la cuenta de reputación para que el nodo esté activo.

La configuración de un Masternode requiere el depósito de tokens de 250K en la cuenta de reputación junto con la generación de un par de claves pública / privada donde la clave pública corresponde a la dirección de las cuentas operativas y de reputación..

Los masternodes que están configurados con una mayor cantidad de tokens apostados tendrán más probabilidades de ser seleccionados para un comité desde la inicialización del Masternode. Sin embargo, el mecanismo principal para determinar la selección del comité pseudoaleatorio son las apuestas y la reputación de los Masternodes..

La cuenta de reputación consiste en el depósito de tokens de 250K (de la cuenta operativa) y la recompensa por las operaciones de consenso dentro de REMChain. La cuenta operativa se compone de la capacidad de transferir tokens entre cuentas en REMChain, retirar tokens de la cuenta Reputation, intercambiar con tokens ERC-20 mediante intercambios atómicos, hacer apuestas y pagar tarifas de red..

Se forma un nuevo comité después de la propagación y validación de cada bloque. El algoritmo de selección del comité incluye la siguiente información:

- El código hash del último bloque.

- Lista de todos los Masternodes.

- Reputación en la cuenta de reputación de cada Masternode.

Para cada ronda de consenso, cada Masternode en el comité envía una apuesta junto con su propia variante del próximo bloque de transacciones por lotes (incluidas las solicitudes para almacenar certificados digitales / claves públicas) al resto del comité para su aprobación. Cada bloque contiene la clave pública de una solicitud y la apuesta.

El comité determina la confirmación del bloque correspondiente a los bloques propuestos, y el Masternode propuesto del bloque seleccionado es recompensado en consecuencia. Luego, el comité se cambia después de la ronda de consenso de confirmación del bloque, y el proceso comienza de nuevo..

La recompensa para el Masternode cuyo bloque fue seleccionado por el comité contiene pagos de clientes por mantener sus claves públicas de certificados digitales, apuestas de los otros Masternodes en el comité, tarifas de transacción y tarifas de red obligatorias de los otros nodos del comité..

Los masternodes que dejen las recompensas en su cuenta de reputación no podrán retirarlas directamente, pero pueden acumular tokens en la cuenta, lo que aumenta la probabilidad de ser seleccionados nuevamente para el comité en un ciclo de retroalimentación positiva. De lo contrario, el Masternode puede retirar los tokens a la cuenta operativa y transferirlos a otro lugar.

La metodología pseudoaleatoria, de reputación y de apuestas dentro del consenso reduce los ataques potenciales de una entidad que posee múltiples Masternodes, además de mitigar el daño que una entidad con una gran cantidad de tokens puede tener en la red..

Mantener una infraestructura dPKI a través de una cadena de bloques pública ofrece garantías de seguridad mucho mayores que un emisor / registro de CA centralizado.

El primario beneficios de un dPKI incluyen:

- Transparencia de a quién se le asignó qué certificado digital.

- Certificados revocados instantáneamente.

- Extensiones de certificado registradas por el libro público.

- Los certificados emitidos se pueden rastrear y verificar en el libro mayor público.

Es importante destacar que los costos en el extremo del proveedor de servicios (es decir, un intercambio) se reducen y los usuarios no experimentan complejas adiciones de UI / UX. En cambio, los usuarios pueden iniciar sesión a través de una interfaz estándar donde el dPKI funciona como una capa de seguridad de back-end además del 2FA ya presente en la mayoría de los intercambios..

Casos de uso

Un dPKI tiene múltiples aplicaciones que pueden proporcionar beneficios de seguridad excepcionales a varias industrias. Dos de las principales aplicaciones que REMME identifica explícitamente son:

- Intercambios de criptomonedas

- Dispositivos de IoT

REMME se ha asociado con Changelly, el popular servicio de intercambio, para proteger su protocolo de autenticación a través de la infraestructura dPKI. Los ataques de phishing son frecuentes en los intercambios de criptomonedas, con advertencias directamente de los intercambios enfatizadas constantemente en todo el mercado. REMME también proporciona una extensa investigación reporte identificar las vulnerabilidades de tendencia dentro de los procesos de autenticación de intercambio.

Las preocupaciones sobre la seguridad de la autenticación de máquina a máquina (M2M) de IoT están bien fundadas. Instancias de piratear coches – especialmente con la proliferación de vehículos autónomos conectados a IoT – son terriblemente reales. REMME identifica una de las causas fundamentales del problema, ya que la infraestructura PKI para la autenticación M2M no es adecuada para admitir más que modelos simples de inicio de sesión con contraseña. Eventualmente, un futuro de identificación automatizada para uso compartido de automóviles y micropagos para un ecosistema de IoT requiere una infraestructura dPKI sólida para funcionar de manera segura..

Conclusión

Muchas de las principales ventajas de las cadenas de bloques se derivan de su naturaleza distribuida, transparente y permanente. Los modelos centralizados de autenticación de seguridad mediante la emisión y verificación de certificados digitales son susceptibles a una nueva generación de ataques. REMChain emplea una cadena de bloques pública en lugar de la autoridad de certificación tradicional para minimizar la confianza dentro de una infraestructura dPKI más amplia destinada a proporcionar una capa de seguridad sólida y transparente..