Infrastruktura klucza publicznego (PKI) to system wydawania, przechowywania i weryfikacji certyfikatów cyfrowych i zarządzania kluczami publicznymi. PKI to podstawa bezpiecznej komunikacji w Internecie i jest powszechna zarówno wśród interakcji człowiek-człowiek, jak i komunikacji maszyna-maszyna.

PKI to doskonałe zabezpieczenie przed różnymi formami włamań, w tym wyłudzanie informacji i ataki man-in-the-middle ale ostatnie wydarzenia, takie jak Wymiana karty SIM – które przenikają 2FA – doprowadziły do poważnych naruszeń danych. Głównym czynnikiem wpływającym na zdolność hakerów do przeprowadzania ataków naśladujących lub omijających wydawanie certyfikatów cyfrowych jest scentralizowany charakter tradycyjnej struktury PKI.

Tradycyjne systemy PKI opierają się na urzędach certyfikacji (CA), które przetwarzają rejestrację i wydawanie certyfikatów cyfrowych, zazwyczaj za pomocą szyfrowania asymetrycznego (kluczem publicznym). Jednak urzędy certyfikacji podlegają nieautoryzowanej replikacji certyfikatów, jak ma to miejsce w przypadku popularnych urzędów certyfikacji firmy Symantec – kwestia z certyfikatami uwierzytelniania Google, a następnie cofnięcie przez Google wszelkich certyfikatów firmy Symantec.

Co więcej, ataki phishingowe – wspomagane przez czarne SEO i złośliwe reklamy – mogą zbierać informacje o 2FA użytkowników, jeśli polegają na SSL / TSL jest podatny na certyfikaty z podpisem własnym uzyskane za pośrednictwem usług takich jak LetsEncrypt. Użytkownicy zazwyczaj nie zauważają subtelnych różnic w tym, czy przedstawiony certyfikat jest w pełni zweryfikowany. Przechwytywanie DNS może również prowadzić do tworzenia przez hakerów nowych certyfikatów SSL / TLS dla domeny fałszywe witryny (za pośrednictwem adresu IP) przy użyciu urzędu certyfikacji, który odwołuje się do wpisu DNS w celu potwierdzenia własności.

Ataki polegające na oszukiwaniu infrastruktury PKI zazwyczaj polegają na manipulowaniu scentralizowanym charakterem urzędów certyfikacji. REMME – platforma zarządzania dostępem klasy korporacyjnej – wykorzystuje publiczny łańcuch bloków (REMChain) i X.509 certyfikaty cyfrowe z podpisem własnym dla ulepszonego uwierzytelniania i zabezpieczania dostępu użytkowników. Biorąc pod uwagę bezpieczeństwo giełd kryptowalut na najwyższym poziomie, analiza REMChain i jej konsensusu w zakresie bezpiecznego przechowywania, wydawania i walidacji certyfikatów cyfrowych zapewnia doskonały wgląd w wykorzystanie łańcuchów bloków w celu poprawy bezpieczeństwa i uwierzytelniania użytkowników.

Contents

Jak działa protokół

REMME wykorzystuje publiczny łańcuch bloków jako substytut CA w ramach rozproszonej infrastruktury PKI, krytycznie decentralizując ekosystem, który napędza uwierzytelnianie certyfikatów cyfrowych. REMChain jest otwarte źródło i na podstawie Hyperledger SawtoothImplementacja łańcucha bloków.

Rozproszony klucz PKI (dPKI) firmy REMME został zaprojektowany w celu zmniejszenia liczby centralnych punktów awarii, z rolą CA odgrywaną przez łańcuch bloków i jest dokładnie obsługiwany przez zastrzeżony konsensus dotyczący dowodu usługi wykonywany przez Masternodes w sieci. REMChain działa jako rozproszona warstwa pamięci dla stanu certyfikatów (ważnych lub unieważnionych), skrótu, klucza publicznego i daty wygaśnięcia.

Przed zagłębieniem się w konsensus należy ocenić ogólny przepływ wydawania, przechowywania i uwierzytelniania certyfikatów cyfrowych.

Wydanie certyfikatu

- Certyfikat cyfrowy jest generowany w węźle świetlnym REMChain (urządzenie użytkownika).

- Użytkownik wysyła do REMChain żądanie przechowywania klucza publicznego certyfikatu cyfrowego w łańcuchu bloków.

- Masternodes przechodzą przez proces konsensusu Proof of Service, a certyfikat jest podpisywany, integrowany z kluczem prywatnym certyfikatu i zwracany do urządzenia użytkownika.

- Stan certyfikatu, skrót, klucz publiczny i data wygaśnięcia są przechowywane w łańcuchu.

Weryfikacja certyfikatu

- Właściciel certyfikatu wysyła publiczną część certyfikatu do REMChain Masternodes w celu uzyskania dostępu.

- Masternodes odwołuje się do ważności (stanu) certyfikatu cyfrowego na REMChain wraz z datą jego wygaśnięcia.

- Serwer przyznaje użytkownikowi dostęp do certyfikatu, jeśli uwierzytelnienie jest prawidłowe.

Unieważnienie certyfikatu (np. Kradzież urządzenia)

- Właściciel certyfikatu wysyła publiczną część certyfikatu do REMChain Masternodes z żądaniem unieważnienia certyfikatu.

- Użytkownik podpisuje transakcję kluczem odpowiadającym certyfikatowi potwierdzającemu własność.

- Masternodes odnosi się do ważności certyfikatu na REMChain

- Masternodes zmienia stan certyfikatu na unieważniony / nieważny, jeśli się powiedzie.

Masternody przeprowadzają właściwe uwierzytelnianie i odwoływanie się do certyfikatów w REMChain w ramach warstwy konsensusu w sieci. Konsensus firmy REMChain, nazywany „proof-of-service”, jest połączeniem zachęt do weryfikacji stawki i reputacji wśród Masternodes i „komitetów”.

Masternodes skutecznie kontrolują weryfikację i unieważnianie certyfikatów cyfrowych w REMChain. Konieczne są specjalne zachęty i struktury projektowe, aby zapewnić, że Masternodes dojdzie do porozumienia co do stanu REMChain bez uzyskiwania przez niektóre Masternody nadmiernego wpływu na system.

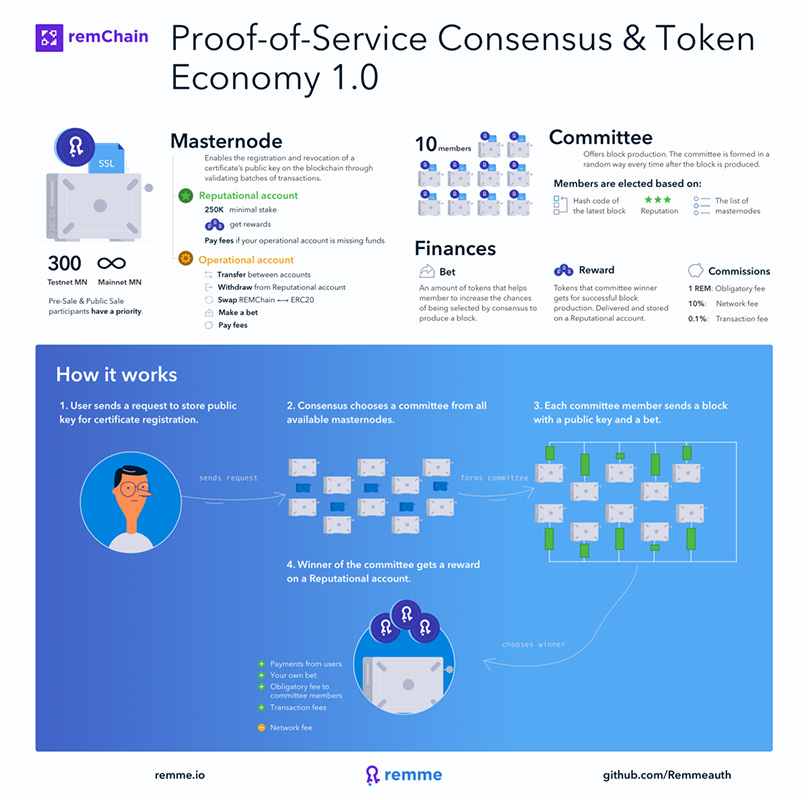

REMChain podchodzi do tego z pseudolosowym generowaniem algorytmu, w którym Masternody uczestniczą w każdej rundzie konsensusu (tj. Kiedy podpisują każdy blok). Uczestnicy rundy konsensusu to pseudolosowo wybrana grupa Masternodów zwana komitetem. Każdy komitet składa się z 10 masternodów, którzy mają zwiększone prawdopodobieństwo dołączenia do komitetu w każdej rundzie (a następnie zdobycia części nagrody za blok) za pośrednictwem mechanizmu zakładów i reputacji.

Po pierwsze, Masternodes może kwalifikować się do dołączenia do komitetu tylko jako aktywny Masternode, co wymaga wpłaty 250 000 tokenów REMChain na ich konto reputacji. Masternodes mają również konto operacyjne, z którego mogą pobierać tokeny i przeprowadzać atomowe swapy z tokenami ERC-20, ale 250 tysięcy tokenów musi pozostać na koncie reputacji, aby węzeł był aktywny.

Konfiguracja Masternode wymaga wpłaty 250 tys. Tokenów na konto reputacji wraz z wygenerowaniem pary kluczy publiczny / prywatny, gdzie klucz publiczny odpowiada adresowi zarówno dla konta reputacji, jak i konta operacyjnego.

Masternody, które są skonfigurowane z większą liczbą postawionych tokenów, będą bardziej prawdopodobne, że zostaną wybrane do komitetu podczas inicjalizacji Masternode. Jednak głównym mechanizmem decydującym o wyborze pseudolosowego komitetu są zakłady i reputacja Masternodów.

Konto reputacji składa się z 250 tys. Depozytu tokenów (z konta operacyjnego) oraz nagrody za operacje konsensusu w ramach REMChain. Konto operacyjne obejmuje możliwość przesyłania tokenów między kontami na REMChain, pobierania tokenów z konta reputacji, wymiany tokenów ERC-20 za pośrednictwem atomowych swapów, dokonywania zakładów i wnoszenia opłat sieciowych.

Po rozpowszechnieniu i zatwierdzeniu każdego bloku tworzony jest nowy komitet. Algorytm wyboru komitetu obejmuje następujące informacje:

- Kod skrótu najnowszego bloku.

- Lista wszystkich Masternodów.

- Reputacja na koncie reputacji każdego Masternode.

Dla każdej rundy konsensusu każdy Masternode w komisji przesyła zakład wraz z własnym wariantem nadchodzącego bloku transakcji wsadowych (w tym prośby o przechowywanie certyfikatów cyfrowych / kluczy publicznych) do reszty komitetu w celu zatwierdzenia. Każdy blok zawiera klucz publiczny żądania i zakład.

Komisja ustala potwierdzenie bloku odpowiadające proponowanym blokom, a Masternode proponujący wybrany blok jest odpowiednio nagradzany. Następnie komisja zostaje zmieniona po rundzie konsensusu w sprawie potwierdzenia bloku i proces rozpoczyna się od nowa.

Nagroda dla Masternode, którego blok został wybrany przez komitet, zawiera płatności od klientów za utrzymanie ich kluczy publicznych certyfikatów cyfrowych, zakłady innych Masternodów w komitecie, opłaty transakcyjne i obowiązkowe opłaty sieciowe z innych węzłów komitetu.

Masternody, które zostawiają nagrody na swoim koncie reputacji, nie będą mogły ich bezpośrednio wypłacić, ale mogą gromadzić tokeny na koncie, zwiększając prawdopodobieństwo ponownego wyboru do komisji w pętli pozytywnych opinii. W przeciwnym razie Masternode może wycofać tokeny na konto operacyjne i przenieść je w inne miejsce.

Pseudolosowość, reputacja i metodologia zakładów w ramach konsensusu redukują potencjalne ataki ze strony podmiotu posiadającego wiele Masternodów, a także łagodzą szkody, jakie jednostka z dużą liczbą tokenów może mieć w sieci.

Utrzymywanie infrastruktury dPKI za pośrednictwem publicznego łańcucha bloków zapewnia znacznie większe gwarancje bezpieczeństwa niż scentralizowany wystawca / rejestr CA.

Główny korzyści dPKI obejmują:

- Przejrzystość, komu przypisano który certyfikat cyfrowy.

- Natychmiastowe odwołanie certyfikatów.

- Rozszerzenia certyfikatów zarejestrowane w księdze publicznej.

- Wydane certyfikaty można śledzić i weryfikować w księdze publicznej.

Co ważne, koszty po stronie usługodawcy (tj. Wymiany) są zmniejszone, a użytkownicy nie doświadczają skomplikowanych dodatków UI / UX. Zamiast tego użytkownicy mogą logować się za pośrednictwem standardowego interfejsu, w którym dPKI działa jako wewnętrzna warstwa bezpieczeństwa na szczycie 2FA, który jest już obecny w większości wymian.

Przypadków użycia

DPKI ma wiele aplikacji, które mogą zapewnić wyjątkowe korzyści w zakresie bezpieczeństwa w kilku branżach. Dwie z głównych aplikacji, które firma REMME wyraźnie identyfikuje, to:

- Giełdy kryptowalut

- Urządzenia IoT

REMME nawiązało współpracę z Changelly – popularną usługą wymiany danych – w celu zabezpieczenia ich protokołu uwierzytelniania za pośrednictwem infrastruktury dPKI. Ataki phishingowe są powszechne na giełdach kryptowalut, a ostrzeżenia bezpośrednio z giełd są konsekwentnie podkreślane na całym rynku. REMME zapewnia również obszerne badania raport identyfikacja trendów podatności w procesach uwierzytelniania wymiany.

Obawy dotyczące bezpieczeństwa uwierzytelniania typu maszyna-maszyna (M2M) IoT są dobrze uzasadnione. Przypadki hakowanie samochodów – zwłaszcza w związku z rozprzestrzenianiem się autonomicznych samochodów podłączonych do Internetu rzeczy – są przerażająco prawdziwe. REMME identyfikuje jedną z głównych przyczyn problemu jako infrastrukturę PKI do uwierzytelniania M2M, która nie jest odpowiednia do obsługi więcej niż prostych modeli logowania za pomocą hasła. Ostatecznie przyszłość automatycznej identyfikacji na potrzeby wspólnego korzystania z samochodu i mikropłatności dla ekosystemu IoT wymaga solidnej infrastruktury dPKI, aby bezpiecznie funkcjonować.

Wniosek

Wiele głównych zalet blockchainów wynika z ich rozproszonego, przejrzystego i trwałego charakteru. Scentralizowane modele uwierzytelniania bezpieczeństwa poprzez wydawanie i weryfikację certyfikatów cyfrowych są podatne na ataki nowej generacji. REMChain wykorzystuje publiczny łańcuch bloków zamiast tradycyjnego urzędu certyfikacji, aby zminimalizować zaufanie do szerszej infrastruktury dPKI, której celem jest zapewnienie warstwy solidnych i przejrzystych zabezpieczeń.